Moderne phishing technieken voor Microsoft 365 – Deel 1

Auteur

Mike Oude Reimer

Publicatiedatum

Deze blog geeft een overzicht van verschillende Microsoft 365 phishing technieken die nog steeds worden gebruikt of die de afgelopen jaren zijn waargenomen. Het laat zien hoe phishing-aanvallen zich hebben ontwikkeld door verbeteringen in beveiligingsmaatregelen en een verhoogd bewustzijn.

Microsoft 365 AiTM phishing met Evilginx

De eerste techniek die vaak wordt gebruikt om gebruikersnamen, wachtwoorden, cookies en tokens te stelen is Adversary-in-The-Middle (AiTM) phishing. Een veelgebruikte open source AiTM-tool die voor het eerst werd uitgebracht in 2017 is Evilginx, gemaakt door Kuba Gretzky. Hij beschrijft het als een “Standalone man-in-the-middle attack framework used for phishing login credentials along with session cookies, allowing for the bypass of 2-factor authentication”. Het interessante is dat we hiermee toegang kunnen krijgen tot accounts door de cookies op te vangen, ook al is meerfactorauthenticatie ingeschakeld.

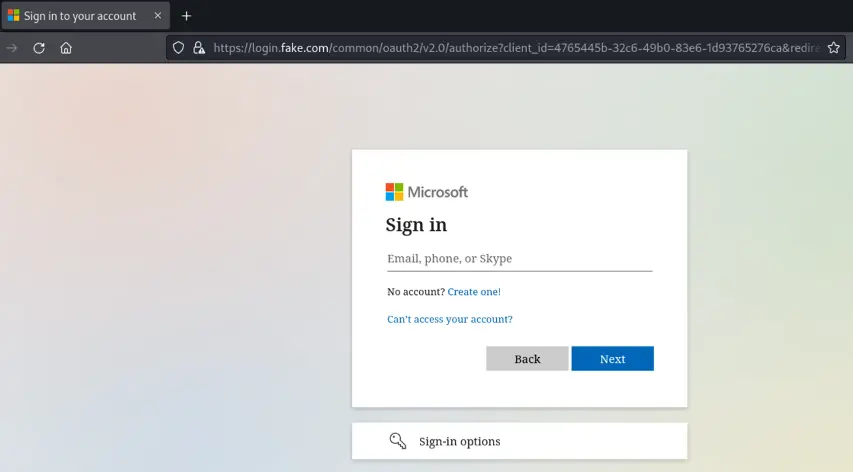

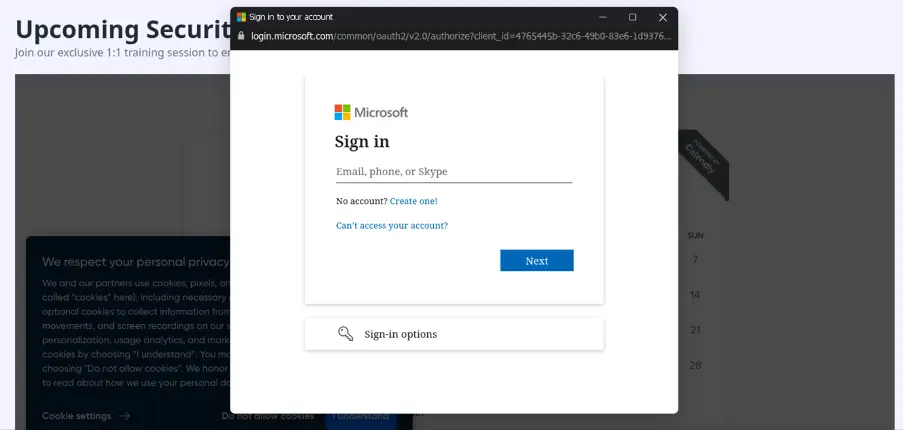

Deze blog gaat niet in op hoe dit in detail werkt. Wat belangrijk is om te weten over deze aanval is dat een Evilginx-instantie wordt geplaatst tussen het slachtoffer en het doelwit. Het slachtoffer wordt niet naar Microsofts portaal op login.microsoftonline.com gestuurd, maar in plaats daarvan naar een schadelijke link met een door Evilginx gemaakte kopie van Microsofts inlogportaal. In ons voorbeeld op afbeelding 1 is dat login.fake.com. In een echt phishing scenario is dit een domeinnaam die overtuigender is voor het slachtoffer.

Figuur 1 - Evilginx Microsoft 365 phishing-pagina.

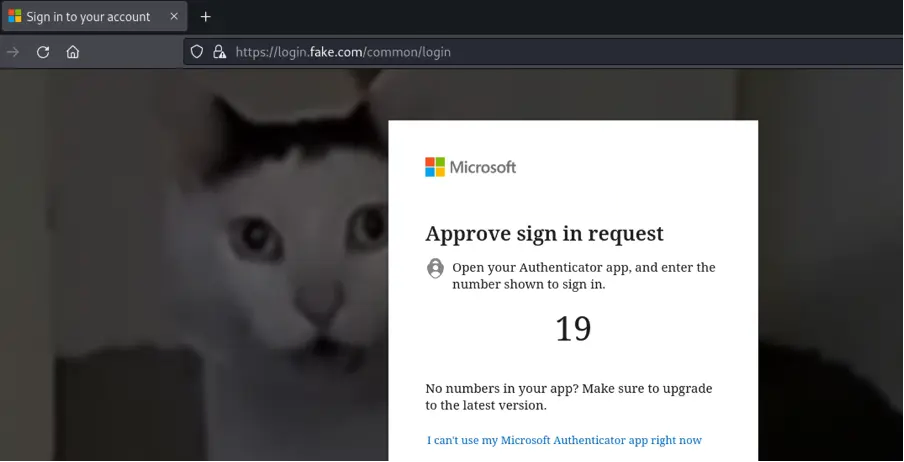

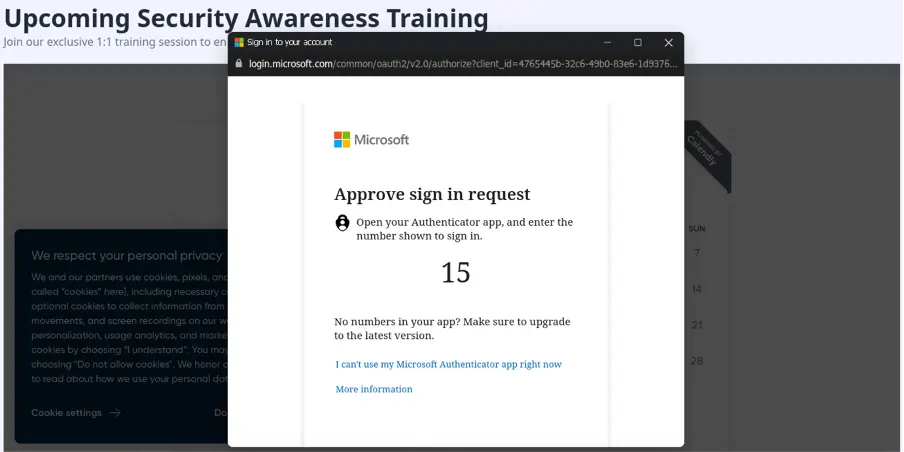

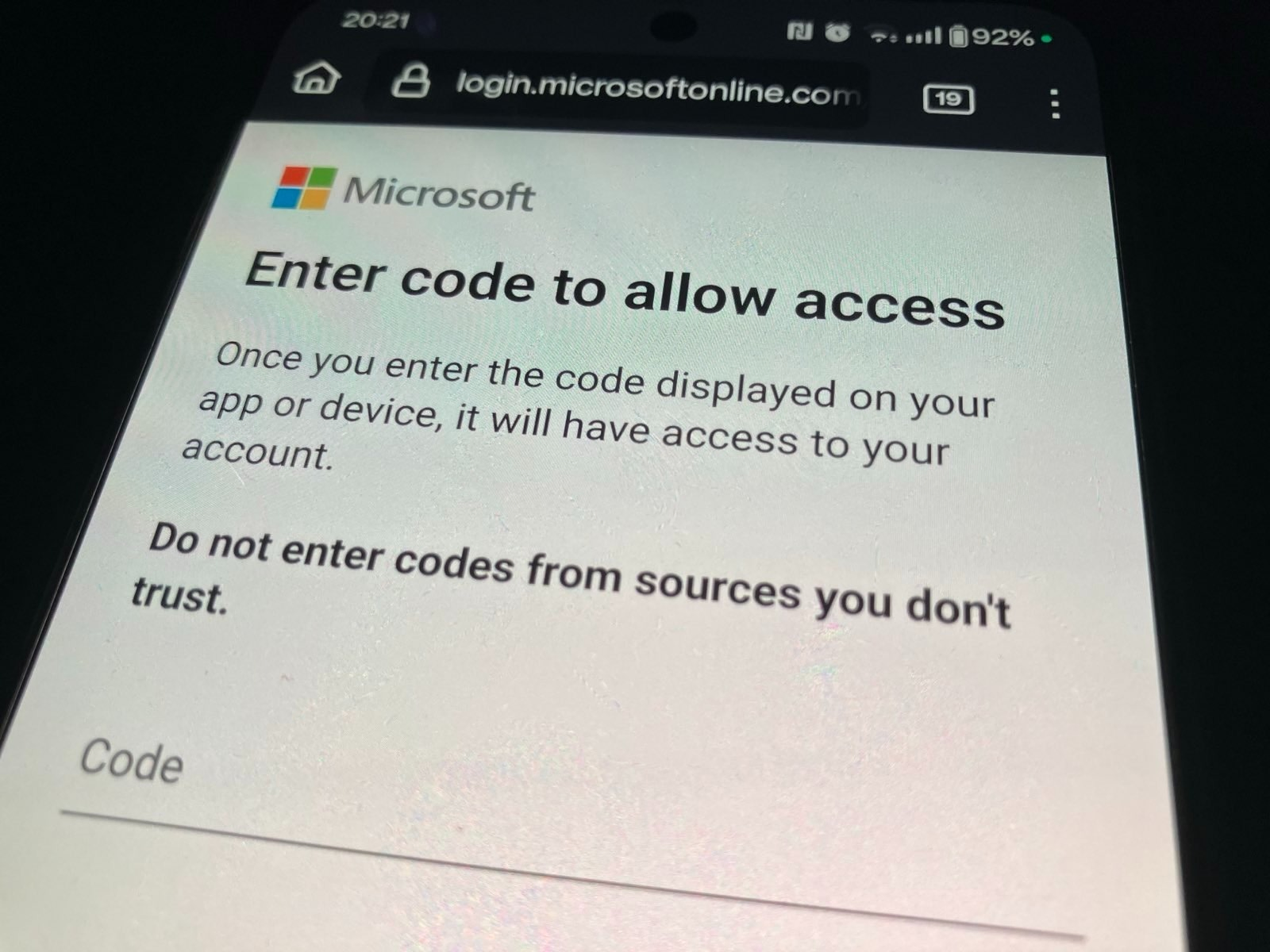

Wanneer het slachtoffer zijn e-mailadres en wachtwoord invoert, wordt het verzoek doorgestuurd naar de server van Microsoft. Omdat dit een geldig verzoek is, antwoordt Microsoft aan het slachtoffer: “Deze inloggegevens zijn inderdaad geldig; hier is het inlogverzoek dat u moet bevestigen met de authenticator-app”.

Figuur 2 - MFA verzoek dat moet worden bevestigd in de authenticator-app.

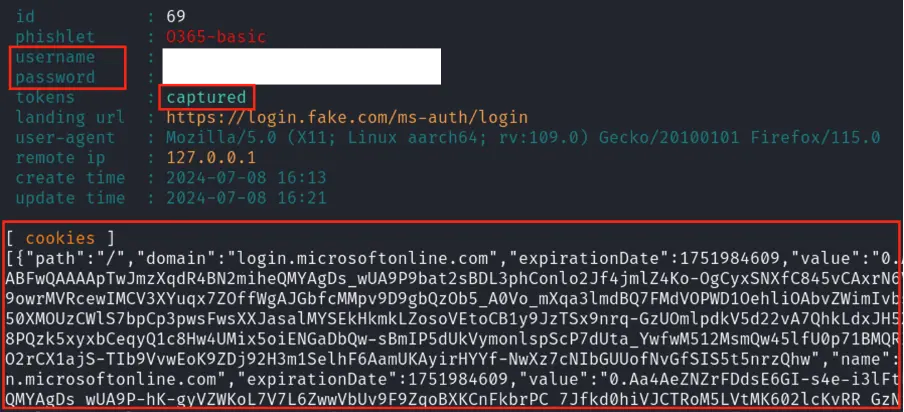

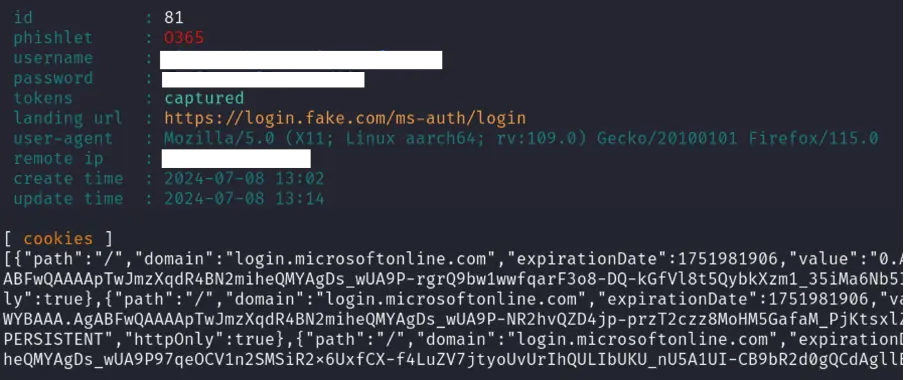

Wanneer de MFA prompt succesvol is afgerond, stuurt Microsoft de sessiecookies terug, die nodig zijn om in te loggen. Het slachtoffer wordt vervolgens doorgestuurd naar het Microsoft 365 dashboard en vermoedt niets omdat het authenticatieproces er hetzelfde uitziet als het echte proces. Op de Evilginx-instantie is het ondertussen gelukt om de gebruikersnaam, het wachtwoord en de sessiecookies van het slachtoffer te onderscheppen. Een aanvaller kan deze nu kopiëren en importeren in de browser, waardoor hij toegang krijgt tot het Microsoft 365-account van het slachtoffer.

Figuur 3 – Opvangen van gebruikersnaam, wachtwoord en sessiecookies met Evilginx.

Frameless BiTB Microsoft 365 phishing met Evilginx

Een van de nieuwere technieken die begin dit jaar werd uitgebracht is frameless Browser in The Browser (BiTB) phishing. Voordat we hierop ingaan, kijken we eerst even naar wat Browser in the Browser (BiTB) aanvallen precies zijn.

Dit type aanval is vooral populair geworden door Mr. d0x, die in 2022 onderzoek publiceerde over hoe HTML, CSS en JavaScript kunnen worden gebruikt om valse pop-upvensters te maken. Omdat dit geen echte pop-upvensters zijn, kunnen ze niet buiten het browservenster worden verplaatst, vandaar de naam Browser in the Browser. In zijn onderzoek gebruikte hij iframes om de phishing-pagina in het nagemaakte pop-upvenster aan het slachtoffer te tonen. Er worden echter technieken zoals framebusting/framekilling gebruikt om dit te detecteren en te blokkeren.

Het gevolg hiervan is frameless BiTB, gepubliceerd door waelmas. Hiermee kunnen we phishing-pagina's tonen met Evilginx terwijl we nog steeds gebruik maken van de Browser in The Browser techniek.

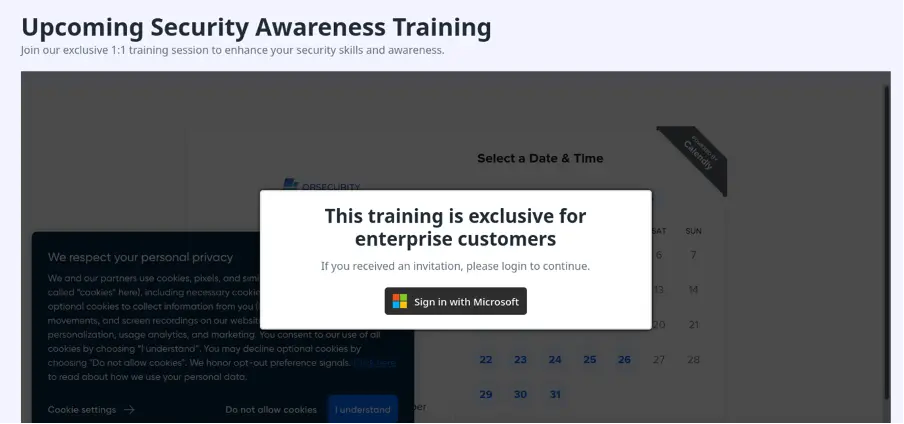

In het volgende voorbeeld hebben we gebruik gemaakt van het meegeleverde security awareness training scenario. Wanneer het slachtoffer wordt uitgenodigd om deel te nemen aan een aankomende security awareness training, meldt de landingspagina dat het slachtoffer zich moet aanmelden bij Microsoft om de uitnodiging voor de training te voltooien.

Figuur 4 - De landingspagina vraagt het slachtoffer om zich aan te melden bij Microsoft.

Als het slachtoffer op deze knop klikt, verschijnt er een nep pop-upvenster. Zoals eerder is uitgelegd, kan dit venster worden bewogen, alleen niet buiten het daadwerkelijke browservenster. Als het slachtoffer naar de URL kijkt, wordt het legitieme login.microsoft.com weergegeven en lijkt het alsof hij daarop inlogt. In werkelijkheid wordt de inlogpagina aangeleverd door Evilginx. We hebben dan ook volledige controle over de vensterelementen en kunnen elke URL hiervoor gebruiken.

Figuur 5 – Nep pop-upvenster met Microsoft 365 inlogpagina.

Figuur 6 - MFA verzoek dat wordt verzonden na het invoeren van de gebruikersnaam en het wachtwoord.

Als het slachtoffer de MFA prompt accepteert of het juiste nummer invoert op de app, stuurt Microsoft de sessiecookies terug naar het slachtoffer. Op dat moment hebben we weer alles opgevangen wat we nodig hebben om toegang te krijgen tot het Microsoft 365-account van het slachtoffer.

Figuur 7 - Gebruikersnaam, wachtwoord en sessiecookies onderschept met Evilginx.

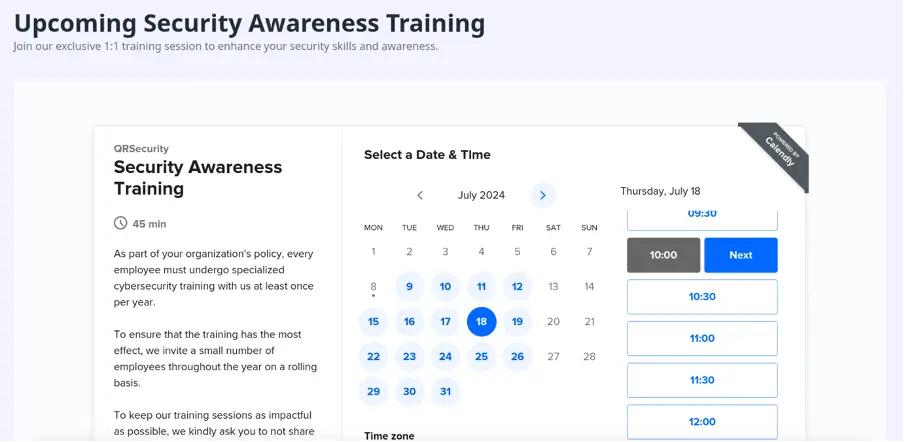

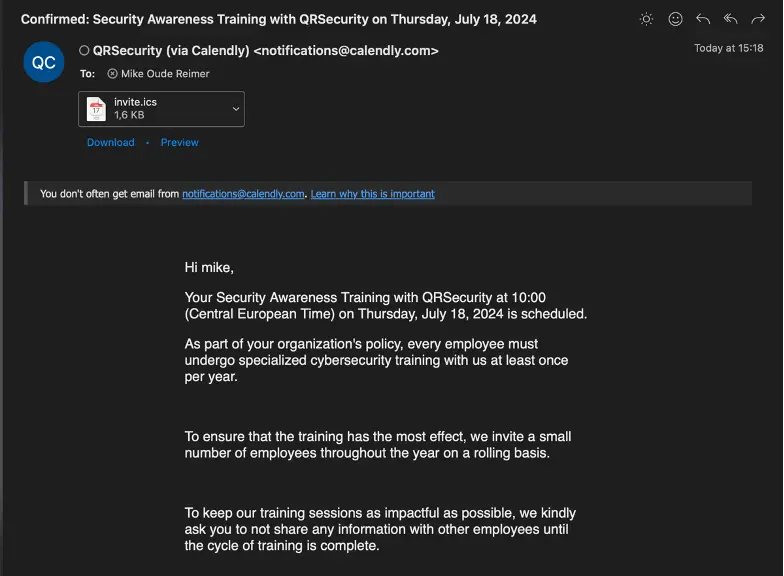

De aanval houdt daar echter niet op. Om geen argwaan te wekken laat waelmas zien hoe Calendly eenvoudig kan worden gebruikt als een afleiding om het slachtoffer verder te laten denken dat hij of zij zich aanmeldt voor een security awareness training. Het slachtoffer krijgt wat informatie te zien met betrekking tot de training, wordt gevraagd een datum en tijd te kiezen en een aantal aanvullende vragen in te vullen.

Figuur 8 - Het slachtoffer ziet een datum- en tijdkiezer na het accepteren van de MFA prompt.

Daarna ontvangt het slachtoffer een echte e-mail van Calendly waarin de registratie voor de training wordt bevestigd. Deze e-mail komt zeer waarschijnlijk niet in de spam terecht, omdat deze afkomstig is van calendly.com.

Figuur 9 - E-mail van Calendly ter bevestiging van de registratie.

Het door de auteur geleverde Proof of Concept vereist wel enkele wijzigingen voordat het kan worden gebruikt. Het is aan te raden om je eigen website te maken, aangepast aan je specifieke scenario. Verder raadt hij om obfuscatie toe te passen op de JavaScript die wordt gebruikt voor de BiTB-aanval en alle inhoud met woorden of logo's gerelateerd aan Microsoft. Tot slot, als Calendly wordt gebruikt, is er een account nodig om je eigen scenario te configureren.

In deel 2 van deze blog zullen we het hebben over device code phishing, consent phishing, hoe QR-codes kunnen worden gebruikt om de beveiligingsmaatregelen van Microsoft te omzeilen.

In dit tweede deel van moderne phishing-technieken voor Microsoft 365 kijken we naar device code phishing.

In deze blogpost wordt er gekeken naar Adversary-in-the-Middle-aanvallen (AitM), hoe dit gedetecteerd kan worden en hoe de detectie omzeild kan worden