Bescherm je office 365 omgeving tegen phishing - Deel 1

Auteur

Jony Schats

Publicatiedatum

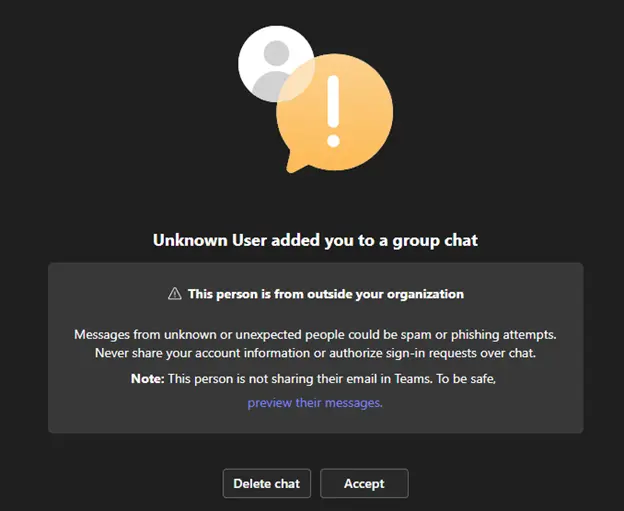

Aanvallers gebruiken verschillende technieken om gebruikers binnen Office 365 te phishen. Veel gebruikte methodes zijn; Adversary-in-the-Middle (AitM) phishing, device code phishing en phishing via Teams. Deze methodes zijn uitgelegd in de eerdere blogposts blog 1 en blog 2. Deel 1 van deze post gaat over het beschermen van je office365 omgeving. Er worden een aantal beveiligingsmaatregelen beschreven om phishing te detecteren en te blokkeren met behulp van regels voor voorwaardelijke toegang. In deel 2 van deze serie gaat het over maatregelen voor Teams, Exchange Online en andere maatregelen.

Regels voor voorwaardelijke toegang

In de Microsoft Cloud is het mogelijk om Regels van voorwaardelijke toegang, ook bekend als Conditional Access Policies, te configureren. Met deze regels is het mogelijk om verschillende eisen en configuraties van authenticatie af te dwingen. Zo is het mogelijk om restricties toe te passen op gebruikers en groepen, IP-locatiegegevens, apparaten en toegang tot specifieke toepassingen, waaronder verschillende portalen.

Via regels van voorwaardelijke toegang kan het volgende geconfigureerd worden om phishing te voorkomen:

- Phishing bestendige meerfactorauthenticatie afdwingen

- Het blokkeren van verdachte inlogpogingen

- Het blokkeren van niet compliant devices

- Het blokkeren van Device Code Flow

Phishing bestendige meerfactorauthenticatie afdwingen

Microsoft biedt de volgende meerfactorauthenticatie methodes die bescherming bieden tegen phishing;

- Authenticatie met certificaten

- FIDO2 security sleutels

- Windows Hello voor bedrijven

Deze authenticatie methodes zijn beschermd tegen AitM phishing omdat de sleutels waarmee geautoriseerd wordt alleen beschikbaar zijn op het systeem van de gebruiker. Bijvoorbeeld de sleutels in de Trusted Platform Module (TPM), certificaten op de laptop of een fysieke Yubikey sleutel. Phishing bestendige meerfactorauthenticatie beschermt niet tegen device code phishing aangezien je met deze methodiek vanuit je eigen systeem authentiseert.

AitM phishing methodes functioneren als een proxy tussen de legitieme website en de gebruiker. De login wordt uitgevoerd door de gebruiker maar komt vanuit het proxysysteem van de aanvaller. Het systeem van de aanvaller heeft geen toegang tot de FIDO2 yubikey, TPM-chip of certificaten op het systeem van de gebruiker. Als er via Evilginx wordt ingelogd door een gebruiker met een FIDO2 sleutel lukt dit niet omdat deze gekoppeld is aan het Microsoft domein. Het inlogscherm van Evilginx draait namelijk op een ander domein.

Als een gebruiker met FIDO2 inlogt via een AitM proxyserver krijgt de gebruiker een foutmelding te zien zoals in figuur 1:

Figuur 1: Login via Evilginx met FIDO2 meerfactorauthenticatie

Binnen de regels van voorwaardelijke toegang is het mogelijk om te vereisen dat er gebruik wordt gemaakt van Phishing-resistant MFA door dit te configureren onder Require Authentication Strength. In figuur 2 ziet u een voorbeeld regel:

Figuur 2: Afdwingen van Phishing-resistant MFA

Het is benodigd om phishing bestendige meerfactorauthenticatie af te dwingen voor gebruikers in plaats van enkel gebruikers de mogelijkheid te geven tot het configureren daarvan. Als phishing bestendige meerfactorauthenticatie niet wordt afgedwongen is het mogelijk om andere meerfactorauthenticatie methodes te selecteren bij het aanmelden, zoals bijvoorbeeld de Microsoft authenticator of SMS, deze zijn niet bestendig tegen AiTM phishing.

Het blokkeren van verdachte inlogpogingen

Binnen de regels van voorwaardelijke toegang is het mogelijk om verdachte inlogpogingen te blokkeren met Sign in risk policies. Dit zijn regels die verdachte inlogpogingen registreren. Met dit beleid is het mogelijk om extra strenge meerfactorauthenticatie af te dwingen of de login te blokkeren als een gebruiker een verdachte inlogpoging uitvoert. Dit kan bijvoorbeeld zijn omdat hij/zij inlogt vanuit een ongebruikelijke locatie.

Het is mogelijk om dit binnen de regels van voorwaardelijke toegang te configureren met het template van Microsoft genaamd Require multifactor authentication for risky sign-ins. In figuur 3 is een voorbeeldregel te zien:

Figuur 3: Regel om verdachte inlogpogingen te voorkomen

Het is ook mogelijk om gebruikers volledig te blokkeren als het inloggen een bepaald risiconiveau heeft in plaats van meerfactorauthenticatie te vereisen. Ook is het mogelijk om phishing bestendige meerfactorauthenticatie te vereisen bij een bepaald risiconiveau, maar het is beter om phishing bestendige meerfactorauthenticatie altijd af te dwingen.

Sign-in risk policies kan AitM phishing en cookie replay aanvallen beperken, maar heeft geen directe invloed op device code phishing. Voor meer informatie verwijzen wij naar de documentatie van Microsoft over identity protection risk policies.

Dwing device compliance af

Het is ook mogelijk om de toegang tot de Microsoft 365 te beperken voor enkel apparaten die compliant zijn aan het beleid dat binnen Microsoft 365 is geconfigureerd. Dit voorkomt AiTM en device code phishing aanvallen aangezien er wordt ingelogd vanuit de machine van de aanvaller en dit systeem niet compliant is binnen de Azure-omgeving van de organisatie.

Als de gebruiker inlogt via de AitM phishing link krijgt hij de foutmelding te zien in figuur 4:

Figuur 4: Login via EvilNginx met compliance device afgedwongen

Blokkeren van Device Code Flow

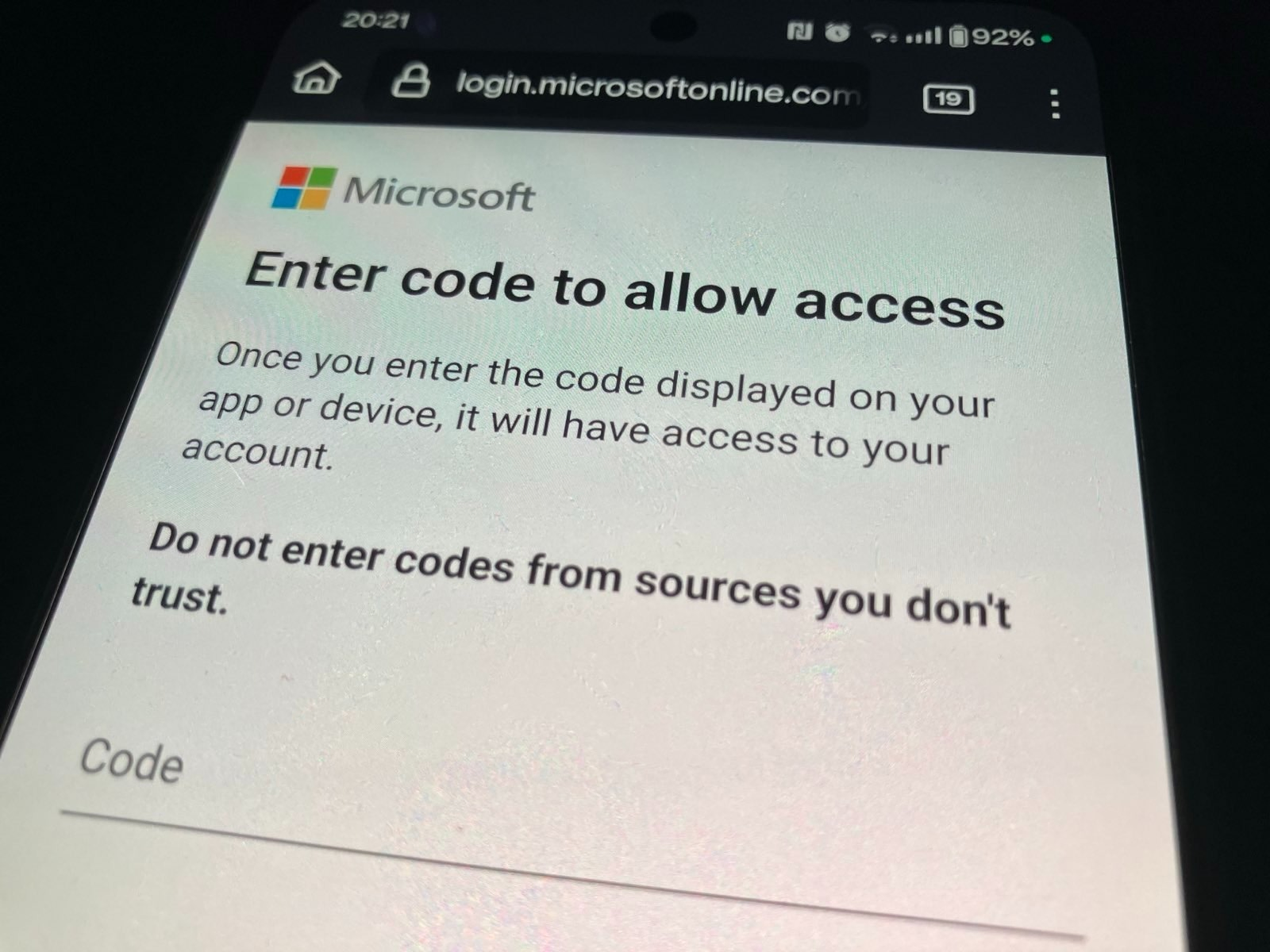

Een andere veel gebruikte techniek voor phishing is device code phishing. Deze phishing techniek maakt gebruik van de device code flow authenticatiemethode van Microsoft.

Het is mogelijk om de gehele authenticatie flow te blokkeren voor alle gebruikers of groepen van gebruikers door regels van voorwaardelijke toegang te configureren en onder Conditions en Authentication flows device code flow te selecteren met Block Access. In figuur 5 is een voorbeeldregel te zien die device code phishing blokkeert:

Figuur 5: Regel om device code phishing te blokkeren

Wanneer dit is geblokkeerd en een gebruiker de device code flow registratie doorloopt krijgt hij/zij de volgende melding:

Figuur 6: Login met device code na blokkade

Als er bij de regels voor het blokkeren van deze authenticatie niet alle cloud apps gebruikt wordt, is het mogelijk om met een client id die buiten de regels valt de device code flow authenticatie uit te voeren. Zorg er dus voor dat All Cloud Apps geselecteerd is voor het blokkeren van de device code flow.

Conclusie

In deze post is uitgelegd hoe de omgeving beschermd kan worden met regels voor voorwaardelijke toegang. Deze regels spelen een cruciale rol bij het afdwingen van phishing bestendige meerfactorauthenticatie (MFA), het blokkeren van verdachte inlogpogingen, en het voorkomen van toegang via niet-compliant apparaten.

Phishing bestendige MFA-methoden, zoals FIDO2-sleutels en certificaatgebaseerde authenticatie, bieden sterke bescherming tegen AitM-aanvallen, omdat de sleutels lokaal op het apparaat van de gebruiker worden bewaard. Daarnaast bieden de regels voor sign-in risico’s een extra laag beveiliging door verdachte inlogpogingen te blokkeren. Ook is het verstandig om enkel compliant apparaten toegang te verlenen.

In deel 2 gaan we in over phishing beveiliging van Teams en Exchange Online, evenals andere maatregelen om phishingaanvallen binnen Office 365 verder te beperken. Deze beveiligingsmaatregelen vormen samen een robuuste verdediging tegen veelvoorkomende phishingaanvallen en zijn essentieel om gebruikers en gegevens te beschermen in de Microsoft Cloud (Office 365).

In dit tweede deel van moderne phishing-technieken voor Microsoft 365 kijken we naar device code phishing.

In deze post beshrijven we een aantal beveiligingsmaatregelen om phishing te detecteren en te blokkeren.