Bescherm je office 365 omgeving tegen phishing - Deel 2

Auteur

Jony Schats

Publicatiedatum

Aanvallers gebruiken verschillende technieken om gebruikers binnen Office 365 te phishen. Veel gebruikte methodes zijn; Adversary-in-the-Middle (AitM) phishing, device code phishing en phishing via Teams. Deze methodes zijn uitgelegd in de eerdere blogposts blog 1 en blog 2. In deel 1 van deze post ging het over een aantal beveiligingsmaatregelen om phishing te detecteren en te blokkeren met behulp van regels voor voorwaardelijke toegang. In deel 2 van deze serie gaat het over maatregelen voor Teams, Exchange Online, de tracking pixel en Microsoft Defender & Microsoft Sentinel.

Het blokkeren van externe Microsoft Teams berichten

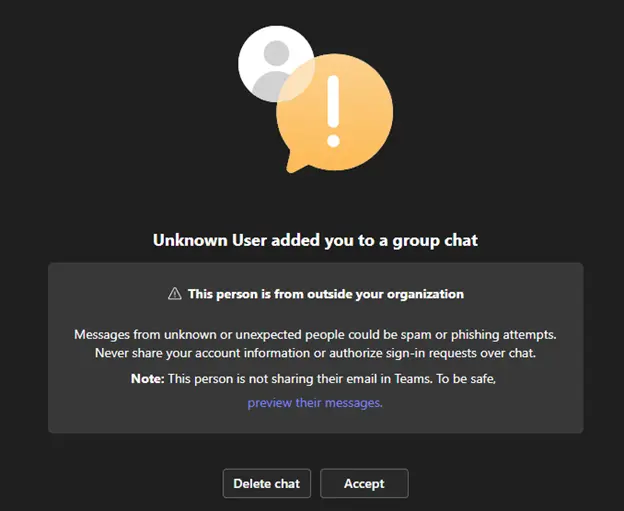

Microsoft biedt bescherming tegen Teams Phishing. Als iemand een extern bericht krijgt dan wordt er een melding getoond dat het bericht van een onbekende komt en het mogelijk Phishing kan zijn:

Figuur 1: Teams melding bij bericht van buiten de organisatie.

Maar er waren verschillende manieren, zoals deze of deze om deze melding te omzeilen. Deze twee werken niet meer, maar er zijn vast nog wel andere manieren.

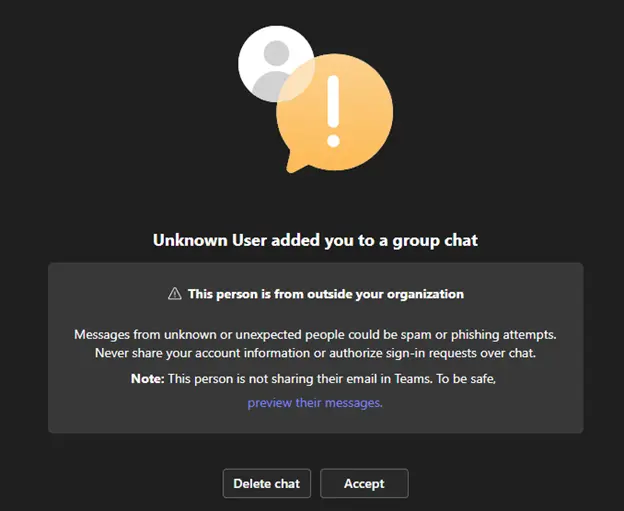

Het is mogelijk om berichten van externen te blokkeren of alleen toe te staan aan de hand van een lijst van goedgekeurde domeinen. Dit kan worden geconfigureerd in het Microsoft Teamsbeheercentrum.

Het is mogelijk om te kiezen uit vier opties:

- Alle externe domeinen toestaan (de standaard instelling)

- Alleen specifieke externe domeinen toestaan

- Alleen specifieke externe domeinen blokkeren

- Alle externe domeinen blokkeren

We hebben in onze testomgeving een domein (hackdefense.com) op de allow list geplaatst. Dit is te zien in figuur 2:

Figuur 2: Allow list externe organisaties Teams en Skype.

Als je een persoon probeert te berichten in de testomgeving krijg je de melding “We can't set up the conversation because your organizations are not set up to talk to each other”.

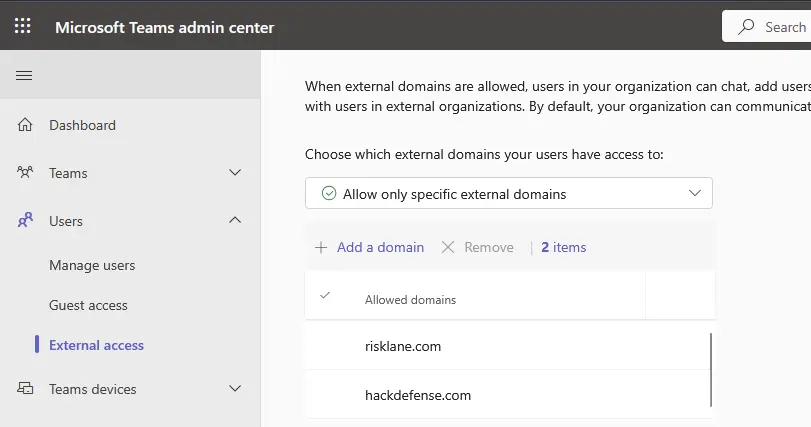

Als het beperkeren van externe domeinen teveel beheerlast geeft kan het helpen om de volgende twee instellingen uit te schakelen. Dit blokkeert aanvallers die gebruik maken van een developer tenant en proef licenties.

- External users with Teams accounts not managed by an organization can contact users in my organization.

- Allow users in my organization to communicate with accounts in trial Teams tenant.

Figuur 3: De twee instellingen die developer omgevingen en proef licensies blokkeren

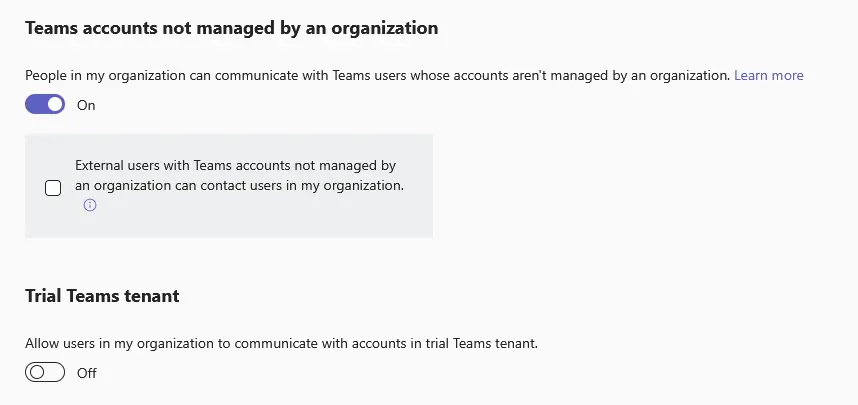

Als iemand vanuit een developer tenant een bericht probeerd te sturen naar je organisatie krijgt hij de volgende melding:

Figuur 4: Teams melding.

Beveiligde phishing profielen binnen Exchange Online

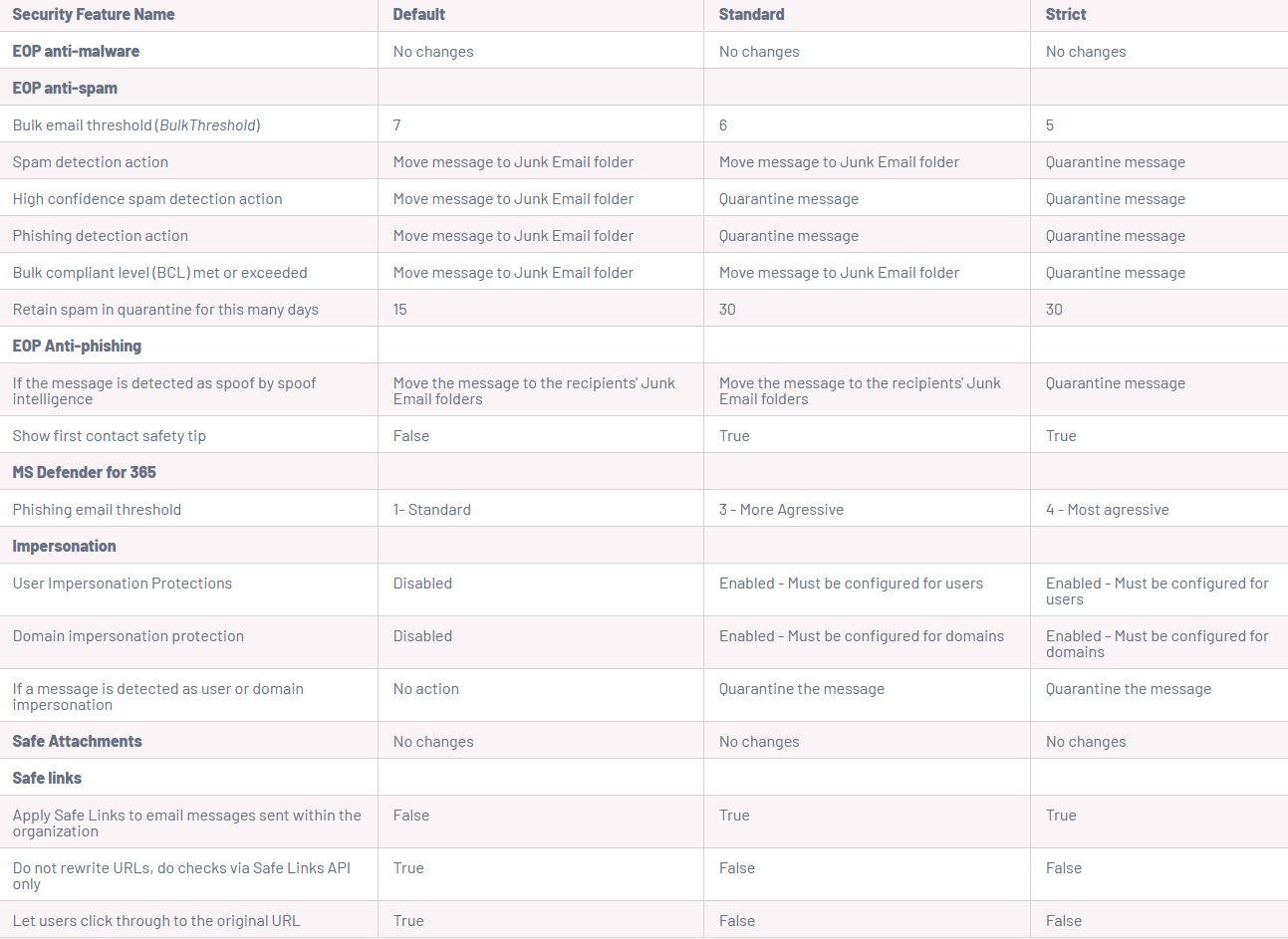

Microsoft biedt drie vooraf ingestelde profielen aan tegen phishing, deze zijn worden Default, Standard en Strict genoemd. De instellingen in het vooraf ingestelde templates zorgen voor een balans tussen het weghouden van schadelijke inhoud bij gebruikers en het voorkomen van onnodige verstoringen.

De grootste verschillen zijn:

- Bij Standard en Strict worden mails sneller gemarkeerd als phishing

- De Standard en Strict maakt gebruik van Safe Links

- Bij Standard en Strict komt de mail bij detectie van spam of phishing in de quarantine in plaats van de junk map.

- Bij Standard en Strict is gebruiker en domein impersonatie ingeschakeld, maar vereist wel nog configuratie.

Onderstaande tabel geeft de verschillen aan tussen de templates. Deze informatie komt uit de Microsoft documentatie.

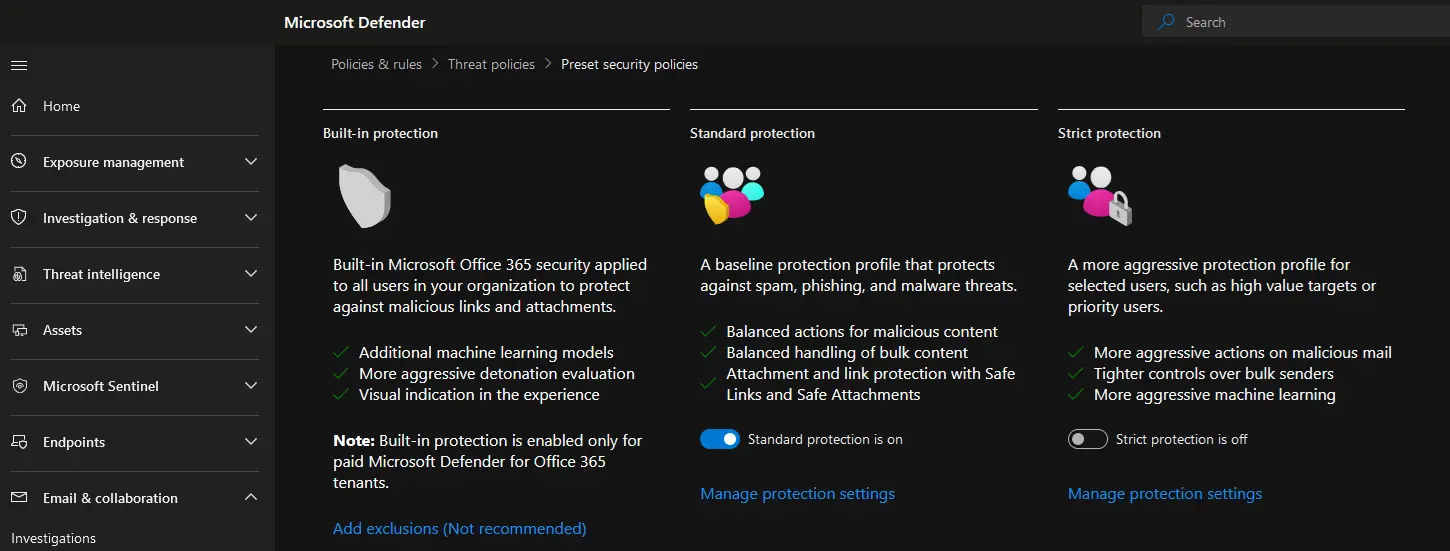

Deze profielen kunnen worden geconfigureerd in het Security portaal van Microsoft:

Figuur 5: Exchange preset security policies.

Detecteren van phishing

Tracking pixel

Het is mogelijk om AitM phishing te detecteren door een tracking pixel te plaatsen in het inlogscherm. Deze methodiek is besproken in een eerdere blogpost. Echter is hierbij niet te zien welke gebruiker slachtoffer is geworden van phishing. Enkel het IP-adres en de user agent van de gebruiker zijn zichtbaar in de melding.

Microsoft 365 Defender en Microsoft Sentinel

Het is mogelijk om AitM phishing te detecteren en voorkomen met behulp van Windows 365 Defender of Microsoft Sentinel. Microsoft heeft voor beide producten verschillende detectiemethoden ontwikkeld;

Windows 365 Defender

- Gebruiker gecompromitteerd via een bekende AiTM phishing kit

- Gebruiker gecompromitteerd in een AiTM phishing aanval

- Gestolen sessiecookie gebruikt

- Mogelijke AiTM phishing-poging in Okta

Microsoft Sentinel

- Het detecteren van klikken op phishing-links in netwerkverkeer.

- Correlatie van M365D-waarschuwingen met activiteit van niet-Microsoft netwerkapparaten

- Risicovolle gebruikersaanmeldingen op niet-Microsoft netwerkapparaten

In deze post beshrijven we een aantal beveiligingsmaatregelen om phishing te detecteren en te blokkeren.

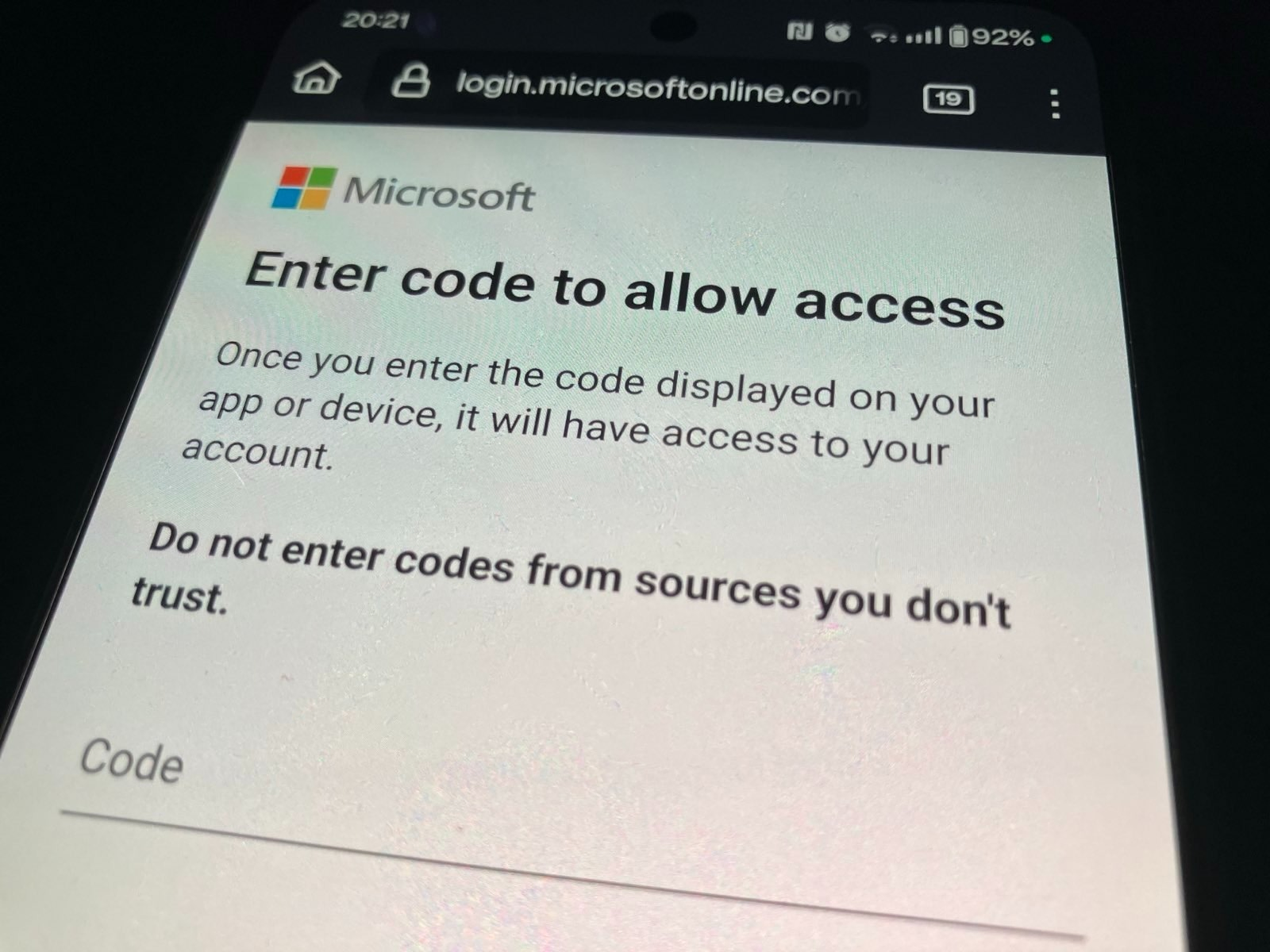

In dit tweede deel van moderne phishing-technieken voor Microsoft 365 kijken we naar device code phishing.